Wazuh

Wazuh

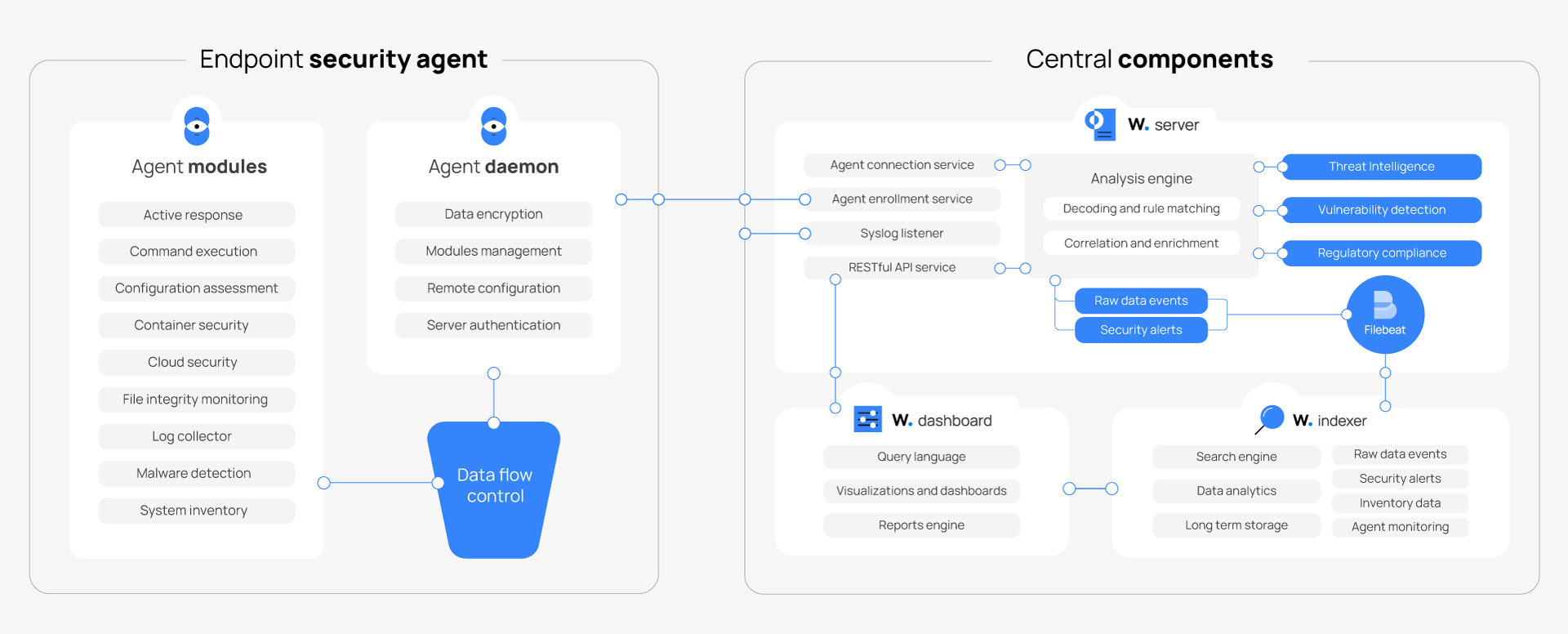

Wazuh é uma plataforma open-source de monitoramento de segurança que ajuda na detecção, análise e resposta a ameaças de segurança em tempo real. Ele fornece uma visão de segurança ampla e detalhada, permitindo que as equipes de segurança identifiquem e corrijam problemas de segurança antes que eles se tornem ameaças reais.

Também é categorizado como um sistema de gerenciamento de eventos e informações de segurança (SIEM), um sistema de detecção de intrusão (IDS) contando com uma detecção e resposta extendidos (XDR).

Índices

SIEM - Security Information and Event Management

Os sistemas SIEM ajudam as organizações a detectar anomalias de comportamento do usuário e possíveis ameaças de segurança em tempo real. Eles coletam e agregam dados de várias fontes, analisam esses dados em tempo real e fornecem alertas sobre possíveis incidentes de segurança.

As plataformas SIEM originais eram ferramentas de gerenciamento de log. Então combinavam funções de gerenciamento de informações de segurança (SIM) e gerenciamento de eventos de segurança (SEM). Com o tempo, o SIEM evoluiu para incorporar análise de comportamento de usuário e atividade (UEBA), outros recursos de análise de dados, AI e machine learning.

Partes do SIEM

Gerenciamento de Logs

Utiliza dados de diversas fontes em toda a infraestrutura, incluindo ambientes locais e nuvem.

Logs de eventos de usuário, hardware, software de segurança, redes, etc.

Os dados são coletados e analisados em tempo real.

Também há integração com outros feeds de inteligência sobre ameaças de terceiros, onde se utiliza de assinaturas e perfis de ameaças conhecidos.

Correlação e análise de eventos

Utiliza análise de dados avançados para identificar e entender padrões de dados complexos.

Foco na mitigação rápida de possíveis ameaças de segurança.

Monitoramento de incidentes e alertas de segurança

Monitoramento da atividade, triagem de alertas, identificação de ameaças e iniciação da resposta ou da correção.

Incluí visualização de dados em tempo real para identificação de picos ou tendência de atividades suspeitas.

Gerenciamento e relatório de conformidade

Muito usadas em empresas sujeitas a diferentes formas de conformidade regulatória.

Geração de conformidade em tempo real para PCI-DSS, GDPR, HIPAA, SOX e outros padrões de conformidade.

IDS - Intrusion Detection System

O IDS é uma ferramenta de segurança de rede que monitora o tráfego e dispositivos em busca de atividades maliciosas conhecidas, atividades suspeitas ou violações de política de segurança.

Um IDS não pode parar ameaças de segurança por conta própria. Atualmente, os recursos do IDS são normalmente integrados ou incorporados a sistemas de prevenção de intrusões (IPSs), que podem detectar ameaças à segurança e agir automaticamente para evitá-las.

Funcionamento de um IDS

Os IDSs podem ser um software instalado em endpoints, um dispositivo de hardware dedicado conectado à rede ou até mesmo uma solução em nuvem. Independente de sua forma, um IDS utiliza um ou dois principais métodos de detecção de ameaças: detecção baseada em assinatura ou detecção baseada em anomalia.

Detecção baseada em assinatura

Analisa pacotes de rede em busca de assinaturas de ataque, características ou comportamentos exclusivos associados a uma ameaça específica.

Mantem um banco de dados de assinaturas de ataques que deve sempre estar atualizado.

Detecção baseada em anomalias

Utiliza de Machine Learning para refinar um modelo de referência da atividade normal da rede.

Toda a atividade da rede é comparada com o modelo e assim então é sinalizado desvios, como um processo usando mais largura de banda que o normal.

Podem frequentemente detectar novos ataques que poderiam não ser detectados pela detecção baseada em assinatura.

Podem ser mais propensos a gerar falsos positivos.

Há também outros métodos de detecção menos comuns:

Detecção baseada em reputação

Bloqueia o tráfego de endereços IP conhecidos por serem maliciosos ou suspeitos.

Análise de protocolo com estado

Foca no comportamento do protocolo, podendo identificar um ataque DoS detectando um único endereço IP fazendo muitas solicitações de conexão TCP em um curto período.

Tipos de IDSs

São caractegorizados com base em onde são colocados em um sistema e que tipo de atividades monitoram.

NIDSs - Sistemas de Detecção de Intrusões de Rede

Monitoram o tráfedo de entrada e saída de toda rede.

Colocados em pontos estratégicos, frequentemente imediatamente atrás do firewall.

Podem ser também colocados dentro da rede para analisar ameaças internas.

Muitas vezes o tráfego não passa diretamente por eles, mas sim recebem uma cópia do pacote.

HIDSs - Sistemas de Detecção de Inntrusão de Host

São instalados em um endpoint, como em um servidor, notebook ou roteador, assim monitorando somente o tráfego naquele dispositivo.

Funciona tirando instântaneos periódicos de arquivos críticos do SO e os comparando ao longo do tempo.

Se for detectado uma alteração, como edição de logs ou alteração da configuração, então criará um alerta.

PIDSs - IDS baseado em Protocolo

Monitoram protocolos de conexão entre o servidor e outros dispositivos.

Frequentemente colocado em servidores web para monitorar conexões HTTP/HTTPS.

APIDSs - IDS baseado em protocolo de aplicativos

Funciona de forma similar a um PIDS, mas monitora conexões de aplicativos específicos.

Frequentemente usado para monitorar conexões de aplicativos de banco de dados SQL para detectar SQL injections.

Taticas de evasão

Embora as soluções IDS possam detectar muitas ameaças, os hackers podem contorná-las. Aqui são métodos comuns:

DDoS - Ataque Distribuído de Negação de Serviço

Como é um ataque distruído de pacotes, os IDSs acabam por se sobrecarregando, abrindo brechas para os hackers.

Spoofing

Falsificação de endereços IP e DNS para se passar por um dispositivo confiável.

Fragmentação

Dividir pacotes em fragmentos menores, obscurecendo a assinatura e dificultando a detecção. Podem combinar isso com atraso na transmissão dos fragmentos.

Criptografia

Uso de protocolos criptografados para contornar um IDS se ele não tiver a chave de descriptografia.

Fadiga do Operador

Enviar muitos alertas falsos para que o ataque real passe despercebido.

XDR - Extended Detection and Response

A detecção e resposta estendidas, ou XDR, é uma tecnologia de segurança em várias camadas que protege a infraestrutura de TI. Ele faz isso reunindo e correlacionando dados de várias camadas de segurança, incluindo endpoints, aplicativos, e-mail, nuvens e redes, proporcionando maior visibilidade do ambiente de tecnologia de uma empresa. Isso permite que as equipes de segurança detectem, investiguem e respondam às ameaças virtuais de forma rápida e eficaz.

Funcionamento do XDR

Coleta de dados: a primeira etapa é reunir e normalizar grandes volumes de dados de endpoints, cargas de trabalho na nuvem, e-mail, tráfego de rede, contêineres virtuais e muito mais. Todos os dados são anônimos e compreendem apenas os elementos necessários para identificar potenciais anomalias e ameaças.

Detecção: então, o foco está na análise e correlação de dados para detectar automaticamente ameaças secretas usando inteligência artificial avançada (IA) e aprendizado de máquina (ML).

Resposta: em seguida, trata-se de priorizar os dados de ameaças por gravidade, para que as equipes de segurança possam analisar e fazer a triagem de novos eventos em tempo hábil e automatizar as atividades de investigação e resposta. O processo de resposta deve ocorrer a partir de um único centro, incluindo dados, contexto e ferramentas relevantes.

Vídeos sobre Wazuh

Fontes

https://www.linkedin.com/pulse/wazuh-sabe-o-que-%C3%A9-para-serve-funcionalidade-se-liga-felipe-amaral/ (Wazuh)

https://www.ibm.com/br-pt/topics/siem (Siem)

https://www.ibm.com/br-pt/topics/intrusion-detection-system (IDS)

https://www.kaspersky.com.br/resource-center/definitions/what-is-xdr (XDR)

Atualizado